Beim Tvheadend-Server muss ich leider passen. Ich weiß nicht einmal was das ist. Normal kannst Du weiterhin DVB-C über das selbe Kabel schauen. Die Cable-Modem greift sich das Internet. Der Fernseher sein DVB-C. Du brauchst lediglich eine Multimedia-Dose – die splittet das für Dich. Du würdest dann den Cable-Router in den Bridge-Modus versetzen.

Aber egal, denn mein Tipp ist dann eher, dass Du alle IP-Telefone an die interne FRITZ!Box anschließt. Dass die dann mit der äußeren FRITZ!Box telefonieren kann, wundert mich. Aber würde für Dich ja vollkommen ausreichen. Oder ich habe was übersehen?

Dieser Tipp von dir war goldrichtig und erfolgreich. Das OpenStage kann sich an der fritzbox oben registrieren und telefonieren.

Lediglich muss ich es noch hinbekommen das beide Nummern in der oberen Fritzbox ausgewählt werden können. Gestern hat das nur mit einer Rufnummer funktioniert, da die Fritzbox offensichtlich nicht 2x den gleichen Registrar 192.168.178.1 zulässt. Die beiden können miteinander telefonieren da ich in der Firewall eine explizite Route für SIP von 192.168.2.2 auf 192.168.178.1 und umgekehrt gelegt habe. Was mich wundert ist das mein Cisco SPA144 direkt auf die 192.168.178.1 kommt, die OpenStages aber nicht.

Ich vermute, Du hast zwei SSID. Welches VLAN hat die zweite SSID im UniFi-Access-Point? Welchen UniFi-Access-Point und welchen Controller (Version) nutzt Du genau?

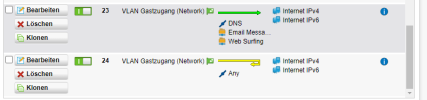

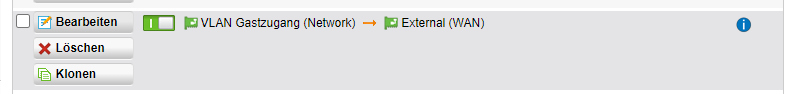

Ja es sind zwei SSID´s: Einmal "INTERN" (kein VLAN) und einmal "GUEST" (VLAN 10). Es ist ein UniFi AP AC-LR. Einen Controller habe ich noch nicht, ich nutze die von Ubiquiti bereitgestellte Software welche auf meinem Domaincontroller im 192.168.2.x Netz läuft, aber eigentlich sollte das CaptivePortal doch ohnehin vom AccesPoint selbst bereitgestellt werden? War zumindest meine Meinung. Ich habe mir heute aber noch einen UniFi Cloud Key Gen2 Plus bestellt. Mal schauen ob es damit dann einfacher wird. Ich vermute es steckt auch einfach ein kleines Routing-Problem auf der Firewall mit drin.

Merkwürdig. Müsste auch ohne irgendwas in den Switchen zu fummeln gehen, wenn diese ab Werk alle VLANs durchlassen. Welche Switche sind das genau (Hersteller, Modell, Hardware-Version, Firmware-Version)? Hast Du zufällig noch dumme Switche rumliegen, so das Du testweise die aktuellen, konfigurierbaren Switche aus dem Spiel nehmen kannst?

Im Keller, sowie im Gebäude 2 sind TP-Link TL-SG108E Switche im Einsatz und das "Main-Switch" im 1. OG ist ein TP-Link TL-SG 3424. Firmware kann ich dir leider erst heute Abend sagen. im VLAN1 sind per Default ja eh alle Ports untagged. Hier mal eine grobe Zeichnung für die Belegung der Switche.

Edit: Nach dem grandiosen Tipp von sonyKatze funktioniert nun alles. An der Teil-Lösung meines Problems was die Telefonie betrifft möchte ich euch natürlich gerne teilhaben lassen:

Schritt 1: Einrichten der Telefonnummern auf der unteren fritzbox mit den SIP-Zugangsdaten eures Providers. Das klappt ohne Probleme mit dem Assistenten der Fritte. Dann richtet man zwei Telefonie-Geräte mit separaten Zugangsdaten ein (Rufnummer 1 und Rufnummer 2 einzeln!).

Schritt 2: Wichtig: Solltet ihr wie ich eine Firewall dazwischen haben, unbedingt SIP Port-Freigaben auf UDP 5060 und für die Sprache von Fritzbox1 zu Fritzbox2 erlauben. Danach registriert ihr die fritzbox oben (2) als Telefonie-Gerät für Rufnummer 1 und 2 jeweils separat bei fritzbox (1) unten. Wenn die Fritte sagt es ist alles schick, verfahrt ihr weiter mit der Einrichtung eurer Telefonie-Geräte. Diese sollten unbedingt an der Fritzbox 2 registriert werden, da diese im internen LAN steht. Wichtig war hierbei das die SIEMENS/Unify OpenStage Telefone zwingend als Outbound-Proxy die IP der fritzbox2 oben brauchen, ansonsten erhaltet ihr immer einen Fehler.

Schritt 3: Konfig der Geräte/Phones im internen Netz ganz normal vornehmen und an der Fritzbox 2 registrieren lassen. Achtet darauf wirklcih verschiedene Benutzer/Passwörter für die Geräte zu nutzen. Dann einstellen auf welche Telefonnummer sie "hören" sollen und die abgehende einstellen und es funktioniert

Bei FRagen zu ähnlichen Konstellationen gerne hier schreiben oder per PN. Nochmals vielen Dank an sonyKatze für den Denkanstoß