Hallo,

ich habe mal eine Frage zur Sicherheit meines Routers (FB 7170), auf dem Freetz läuft und daher noch ein paar weitere Ports offen sind:

Wie sicher sind die? Ist da ein Einbruch möglich?

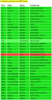

Folgendes zeigt mir "knocker" an, das ich allerdings aus dem eigenen lokalen Netz (andere Linux-Kiste) gestartet habe (ist evtl. nicht so sinnvoll, besser von außen prüfen?):

81=Freetz GUI, 85=digitemp GUI, 86=rrdstats GUI, 1012=CallMonitor-Schnittstelle.

Und was ist mit 53=domain? Ist der offen, weil auf meiner FB dnsmasq läuft?

Macht es Sinn, diese alle zu sperren und nur bei Bedarf (z.B. mittels port knocking) zu öffnen?

Wobei das im Falle z.B. des Callmonitors (falls der offene Port 1012 für den CM nötig ist) nicht klappt, weil der ja wohl für eine reibungslose Funktion nicht erst per port knocking geöffnet werden kann.

Betreibt Ihr Eure Fritzboxen mit Freetz auch mit solchen o.ä. Ports direkt als Router, oder hinter einem ersten Router, der weniger Ports offen hat.

Ist es überhaupt möglich, dass sich jemand von außen über diese Ports reinhackt? Dazu müsste ja der Dienst, der dahinter lauscht kompromittierbar sein, z.B. über einen stack oder buffer overflow.

Oder bestehen da auch andere Gefahren?

Port 22 (ssh) könnte ich natürlich umlegen, die anderen eigentlich auch. Legt Ihr Eure Ports prinzipiell woanders hin?

Sorry, ich weiß, dass das nur teilweise Freetz-relevant ist, erlaube mir aber trotzdem in diesem Unterforum zu fragen, weil ich keine Ahnung habe, wie "dicht" diese Freetz-spezifischen Ports sind. Vielleicht mache ich mir auch unnötige Gedanken. Ein entsprechender Hinweis von den Gurus hier wäre ja auch ausreichend. ;-)

Danke für Euer Feedback und schonmal ein schönes Wochenende.

ich habe mal eine Frage zur Sicherheit meines Routers (FB 7170), auf dem Freetz läuft und daher noch ein paar weitere Ports offen sind:

Wie sicher sind die? Ist da ein Einbruch möglich?

Folgendes zeigt mir "knocker" an, das ich allerdings aus dem eigenen lokalen Netz (andere Linux-Kiste) gestartet habe (ist evtl. nicht so sinnvoll, besser von außen prüfen?):

Code:

-=[ 22/tcp, ssh ]=- * OPEN *

-=[ 53/tcp, domain ]=- * OPEN *

-=[ 80/tcp, www ]=- * OPEN *

-=[ 81/tcp, unknown ]=- * OPEN *

-=[ 85/tcp, unknown ]=- * OPEN *

-=[ 86/tcp, unknown ]=- * OPEN *

-=[ 1012/tcp, unknown ]=- * OPEN *

-=[ 5060/tcp, sip ]=- * OPEN *

-=[ 8080/tcp, http-alt ]=- * OPEN *Und was ist mit 53=domain? Ist der offen, weil auf meiner FB dnsmasq läuft?

Macht es Sinn, diese alle zu sperren und nur bei Bedarf (z.B. mittels port knocking) zu öffnen?

Wobei das im Falle z.B. des Callmonitors (falls der offene Port 1012 für den CM nötig ist) nicht klappt, weil der ja wohl für eine reibungslose Funktion nicht erst per port knocking geöffnet werden kann.

Betreibt Ihr Eure Fritzboxen mit Freetz auch mit solchen o.ä. Ports direkt als Router, oder hinter einem ersten Router, der weniger Ports offen hat.

Ist es überhaupt möglich, dass sich jemand von außen über diese Ports reinhackt? Dazu müsste ja der Dienst, der dahinter lauscht kompromittierbar sein, z.B. über einen stack oder buffer overflow.

Oder bestehen da auch andere Gefahren?

Port 22 (ssh) könnte ich natürlich umlegen, die anderen eigentlich auch. Legt Ihr Eure Ports prinzipiell woanders hin?

Sorry, ich weiß, dass das nur teilweise Freetz-relevant ist, erlaube mir aber trotzdem in diesem Unterforum zu fragen, weil ich keine Ahnung habe, wie "dicht" diese Freetz-spezifischen Ports sind. Vielleicht mache ich mir auch unnötige Gedanken. Ein entsprechender Hinweis von den Gurus hier wäre ja auch ausreichend. ;-)

Danke für Euer Feedback und schonmal ein schönes Wochenende.

Zuletzt bearbeitet: