Hallo,

Ich hoffe ihr könnt mir weiter helfen. Leider habe ich zu meinem Problem kein passendes Thema gefunden.

Ich habe freetz auf der Fritz Box 6490 cable mit Apache, PHP und stunnel installiert. Das läuft alles soweit. Der Apache HTTP Server ist aus dem Internet erreichbar. Zusätzlich nutze ich mein MyFritz Konto um die Fritz Box als Host anzusprechen (DNS record). Vorher hatte ich DynDNS mit no-ip als provider genutzt.

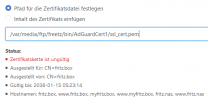

Als nächsten Schritt möchte ich eine SSL Verbindung mittels stunnel ermöglichen. Das funktioniert soweit auch mit dem Fritz OS Zertifikat, nur ist dieses natürlich kein gültiges (vertrauenswürdiges) SSL Zertifikat. Für den HTTPS Zugriff auf die Fritz Box mittels MyFritz gibt es automatisch ein gültiges Lets Encrypt SSL Zertifikat.

Nun möchte ich stunnel mit diesem Zertifikat ausführen, daran scheitere ich leider weil stunnel (logischerweise) einen unverschlüsselten private Key braucht.

Beim entschlüsseln des private Key benötige ich eine pass phrase. Ich habe gehofft, dass der private key eventuell mit den gleichen Passwort wie bei den Fritz OS Zertifikat verschlüsselt würde. Demnach habe ich das Tool privatekeypassword von PeterPawn genutzt. Leider stimmte das Passwort nicht.

Nun ist die Frage, kann man stunnel irgendwie mit den lets encrypt Zertifikaten ausführen? Wenn ja, wie könnte man dann den Schritt der Erneuerung (alle 3 Monate bei lets encrypt?) automatisieren.

Ich habe mir auch andere Alternativen (certbot) angeschaut. Da schien mit der Aufwand auf den ersten Blick recht hoch. Gibt es andere bzw. bessere Alternativen die man verfolgen sollte?

Habe ich eventuell grundsätzlich einen Denkfehler bei meiner Herangehensweise?

Ich freue mich über jede Rückmeldung dazu. Vielen Dank schonmal vorab für eure Zeit, und Hilfe!

Ich hoffe ihr könnt mir weiter helfen. Leider habe ich zu meinem Problem kein passendes Thema gefunden.

Ich habe freetz auf der Fritz Box 6490 cable mit Apache, PHP und stunnel installiert. Das läuft alles soweit. Der Apache HTTP Server ist aus dem Internet erreichbar. Zusätzlich nutze ich mein MyFritz Konto um die Fritz Box als Host anzusprechen (DNS record). Vorher hatte ich DynDNS mit no-ip als provider genutzt.

Als nächsten Schritt möchte ich eine SSL Verbindung mittels stunnel ermöglichen. Das funktioniert soweit auch mit dem Fritz OS Zertifikat, nur ist dieses natürlich kein gültiges (vertrauenswürdiges) SSL Zertifikat. Für den HTTPS Zugriff auf die Fritz Box mittels MyFritz gibt es automatisch ein gültiges Lets Encrypt SSL Zertifikat.

Nun möchte ich stunnel mit diesem Zertifikat ausführen, daran scheitere ich leider weil stunnel (logischerweise) einen unverschlüsselten private Key braucht.

Beim entschlüsseln des private Key benötige ich eine pass phrase. Ich habe gehofft, dass der private key eventuell mit den gleichen Passwort wie bei den Fritz OS Zertifikat verschlüsselt würde. Demnach habe ich das Tool privatekeypassword von PeterPawn genutzt. Leider stimmte das Passwort nicht.

Nun ist die Frage, kann man stunnel irgendwie mit den lets encrypt Zertifikaten ausführen? Wenn ja, wie könnte man dann den Schritt der Erneuerung (alle 3 Monate bei lets encrypt?) automatisieren.

Ich habe mir auch andere Alternativen (certbot) angeschaut. Da schien mit der Aufwand auf den ersten Blick recht hoch. Gibt es andere bzw. bessere Alternativen die man verfolgen sollte?

Habe ich eventuell grundsätzlich einen Denkfehler bei meiner Herangehensweise?

Ich freue mich über jede Rückmeldung dazu. Vielen Dank schonmal vorab für eure Zeit, und Hilfe!

Zuletzt bearbeitet: