Auch bei der Fritzbox ist das sicherlich ebenso.

Wie bereits geschrieben ... beim FRITZ!OS stehen diese vordefinierten Provider in keiner Text-Datei. Die bekannten Dienste stehen in binärer Form in einer Library (

libar7cfg.so) und werden beim Speichern einer

ar7.cfg mit den vorhandenen gemischt. Was aber nicht heißt, daß man keine eigenen hinzufügen könnte bzw. daß ältere und mittlerweile nicht mehr als Vorbelegung präsente Einträge dabei gelöscht werden, wenn sie in der Datei vorhanden sind.

Und eine Liste von Host- bzw. DynDNS-Namen (die auch tatsächlich ausgewertet wird) ist nicht wirklich

selbstverständlich ... manche DynDNS-Anbieter verwenden auch eine "Verlinkung" mehrerer Adressen, wo ein Update für eine einzige dann alle anderen ebenfalls aktualisiert - als Beispiel FreeDNS:

https://freedns.afraid.org/faq/#4

Und ob bei diesen dann tatsächlich eine "Liste" ausgewertet wird, kann schon sehr unterschiedlich implemetiert sein (ich kenne auch kein OpenSource-Projekt, was jetzt der "Standard" für solche Server wäre - denn auch die letztlich per HTTP(S) aktualisierten Name-Server verwenden schon stark unterschiedliche Software) ... vor allem deshalb, weil dann bei einem Update eines Users für drei Hosts, die auch noch zusätzlich verlinkt sind, immerhin 9 Updates erfolgen würden (unter der Annahme, daß die eingetragene Adresse vor einem Update nicht erst mal verifiziert wird - dann wären das aber auch wieder 9 Überprüfungen) und das wächst dann mit jedem weiteren Namen schneller. Die jeweiligen Skript-Dateien bei den ganzen DynDNS-Providern sind wohl eher "handgeklöppelt" von Programmierern oder sogar von Administratoren (manchmal auch in Personalunion).

Und es gibt auch hier keine Standards (zumindest kenne ich keine "offiziellen", also nehme ich gerne entsprechende Links) - die wurden zwar mal in grauer Vorzeit durch DynDNS.org (damals eigentlich noch .com) quasi gesetzt (üblicherweise als "DynDNS v1" und der Nachfolger als "DynDNS v2" bezeichnet) und die nächsten Provider orientierten sich dann daran, aber heutzutage gibt es eben so viele dieser Provider, daß diese Mühe haben, sich von anderen zu unterscheiden und so kommen da immer wieder mal ein paar neue Funktionen hinzu, die dann auch neue Schnittstellen (oder zumindest Erweiterungen) und neue Algorithmen beinhalten.

Es gibt/gab durchaus ein paar Provider, bei denen solche "Mehrfach-Updates" nicht möglich waren - ich kann mich irgendwo an eine Liste von möglichen APIs für diese Dienste bei den Source-Files von

ddclient erinnern (das waren dann diejenigen, die von diesem Programm unterstützt wurden). Das Projekt war früher mal auf Sourceforge gehostet - wo es heute abgeblieben ist, weiß ich aber auch nicht.

Falls jemand tatsächlich DEN Standard (und vielleicht sogar DIE Software) für solche DynDNS-Updates über HTTP(S) kennen sollte (und selbstverständlich geht es um die Server- und nicht um die Client-Seite), nehme ich auch hier gerne jeden Tipp zur Kenntnis. Projekte wie nsupdate.info (

https://nsupdateinfo.readthedocs.io/en/latest/intro.html) oder ddns (

https://github.com/pboehm/ddns) kenne ich allerdings - nur ist keines von beiden meines Wissens "bei den Großen" (DynDNS-Providern) im Einsatz.

Ausgehend von "DynDNS2 Update Protokoll" auf der Seite (

https://www.ddnss.de/index.php), sollte auch ddnss.de mit mehreren DynDNS-Namen umgehen können - vom Betreiber hat man auch schon lange nichts mehr gelesen (18 Monate) - aber der Service läuft offenbar noch, auch wenn's selbst auf dem Twitter-Account (

https://twitter.com/ddnss_de) schon seeehr ruhig ist. Andererseits ist das oft auch ein gutes Zeichen - ein Dienst, der keine Probleme macht, braucht nicht unbedingt ständig neue Meldungen.

Es mag also tatsächlich "bei vielen" so funktionieren ... aber es hat mit dem FRITZ!OS bzw. irgendwelchen "Spezialitäten" der FRITZ!Boxen immer noch nichts zu tun, sondern reduziert sich (nach vielem Hin und Her) letztlich auf die Frage, WIE man eine Update-URL für den benutzerdefinierten DynDNS-Provider in die Maske einträgt, wenn man zwei oder mehr DynDNS-Namen mit einem Request aktualisieren will.

BTW ... beim "Stöbern" nach anderen Infos bin ich dann auf diesen Thread gestoßen:

https://www.ip-phone-forum.de/threads/how-to-andere-dyn-dns-provider.67498/post-307690 - da war also schon in 2004 bei den FRITZ!Boxen die Angabe eines eigenen Dienstes möglich und es gab keinen "fest eingestellten" Provider DynDNS.org.

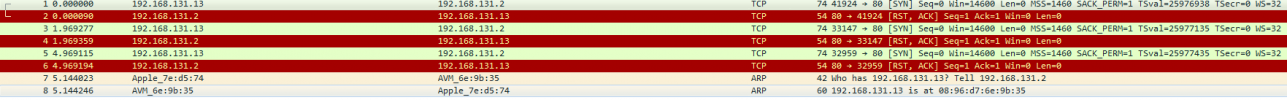

Ich finde jetzt auch das Vorgehen der Administratoren in dieser Firma nicht sooo ungewöhnlich - so ein DynDNS-Account KANN zwar auch zum Auflösen eines bekannten Namens in eine IP-Adresse verwendet werden und das ist sicherlich auch der überwiegende Teil, der so genutzt wird ... aber es ist gleichzeitig auch die einzige (und eine recht zuverlässige) Möglichkeit, sich mit einer (unmodifizierten) FRITZ!Box so bei einem Server anzumelden, daß dieser für die Zieladresse zusätzliche Dienste freischaltet - das erspart z.B. beim einem Asterisk-Server jede Menge sinnloser INVITE-Anfragen, bei einem SSH-Server irgendwelche Portscans und Login-Versuche aus Fernost (oder ganz weit Osteuropa) und sogar bei einem LDAP(S)-Server senkt das die Last durch Angriffsversuche deutlich. Alles das sind z.B. Dienste, die ich auf Servern bereithalte und wo sich die FRITZ!Boxen an einem (eigenen) DynDNS-Service anmelden müssen, damit sie auf deren Ports Zugriff erhalten.

Dabei wird gleichzeitig noch geprüft (wo es sinnvoll ist), daß die Update-Requests auch tatsächlich aus dem Netz des Providers stammen, der diesen Anschluß betreibt (per Reverse-Lookup) - damit werden Updates von anderen Adressen (das ist ja TCP und daher auch nicht einfach zu fälschen) unterbunden, wenn die erwarteten Daten vorher bekannt sind. Parallel dazu läuft alle 15 Minuten ein "Aufräumen" in den Tabellen (per

ipset werden die zulässigen Adressen und eine Blacklist mit den letzten "Angreifern" verwaltet, so daß irgendwelche Angreifer gar nicht erst bis zur überbordenden Nutzung von Ressourcen kommen - nach zwei erfolglosen Authentifizierungen landen die Adressen für 60 Minuten in der Blacklist), damit ältere (dynamische) IP-Adressen zeitnah entsorgt werden.

Und jeder DynDNS-Client hat eine max. Zeitspanne, nach der er seine Registrierung erneuert haben muß - ansonsten wird beim nächsten Aufräumen für diesen Account bzw. diese Adresse keine neue Freischaltung ausgeführt. Glücklicherweise bietet der AVM-Client aber auch dafür eine Option (auch wenn man die nur per Editieren der

ar7.cfg erreichen kann), mit der man die Zeit einstellen kann, bis der DynDNS-Client von AVM eine solche Registrierung erneuert (die heißt dann

touchtime).

Das "man will doch nur einen Rechner/Namen im Internet finden" ist also EINE mögliche Anwendung eines DynDNS-Accounts auf einer FRITZ!Box (und sicherlich auch der häufigste Fall), aber eben doch nicht der einzige - #23 liest sich bei Dir anders.

Und auch das hier:

Meines Wissens macht das auch die Fritzbox so.

mit Bezug auf mehr als zwei URLs ist definitiv falsch - es wird (wie bereits geschrieben) am ersten Leerzeichen getrennt und der komplette Rest wird als zweite URL (inkl. nicht standardkonformer Kodierung der weiteren Leerzeichen) verwendet und landet so am (zweiten) Server. Getestet mit der weiter oben angegebenen Version des FRITZ!OS - das wird sich kaum geändert haben.

EDIT:

Hier - der Vollständigkeit halber - noch der Link zur API-Dokumentation von dyn.org (war mal DynDNS.org):

https://help.dyn.com/remote-access-api/