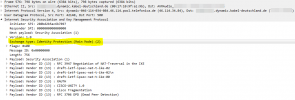

Ist ja witzig - da habe ich dann auch wieder etwas gelernt ... tatsächlich sieht es so aus, als würden diese "einfach zu konfigurierenden Clients" (für Android habe ich das geprüft - s.u. - und für iOS muß/kann man das dann offenbar auch annehmen) ihre "Entscheidung" für den zu verwendenden Modus beim Verbindungsaufbau auch davon abhängig machen, ob da eine "IPSec-ID" (deutsch, Android) oder ein "Gruppenname" (deutsch, iOS) angegeben wurde. Mit dieser Angabe wird (wie gesagt, nur bei Android selbst getestet) dann tatsächlich (und auch richtigerweise, denn das FRITZ!OS konfiguriert seine eingehenden Verbindungen immer so - im Parameter

mode = phase1_mode_...) der "aggressive mode" verwendet und ohne landet man beim "identity protection mode" des ISAKMP:

Die (VPN-)Verbindungen (im Android), die diese Pakete erzeugt haben, unterscheiden sich tatsächlich nur in der Angabe der "IPSec-ID" - im Gegensatz zu "vollumfänglich konfigurierbaren Clients" versuchen diese Clients offenbar, den Typ so einer IPSec-Verbindung (bzw. genauer: die Parameter für die ISAKMP-/IKE-Phase) aus den angegebenen Daten zu "erraten", anstatt explizite Angaben zu verlangen.

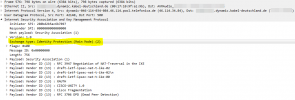

Stellt man jedenfalls (als Beispiel) in der Konfiguration für

charon (strongSwan 5.7.3) die explizite Angabe der eigenen ID ab, startet da dennoch ein IKE-Versuch im "aggressive mode" - da wird dann halt die aktuelle eigene IP-Adresse vom Peer verwendet:

Das ist also eher ein client-spezifisches Verhalten ... interessant, daß es offenbar bei iOS und bei Android quasi identisch implementiert wurde.

Wobei ich mir auch vorstellen könnte, daß am Ende irgendeine IPSec-Implementierung von Cisco (die sich dann wahrscheinlich auch so verhält) Pate stehen mußte ... das wäre auch eine Erklärung für dieses (fast identische) Verhalten und offenbar fehlen ja auch bei allen diesen Clients entsprechende Einstellmöglichkeiten - was für "einfachere Konfiguration" bei den meisten Smartphone-Benutzern vermutlich auch besser ist. Aber "richtige" Clients (inkl. des Shrewsoft-Clients, um den sich dieser Thread ja vorwiegend dreht) erlauben/erfordern dann schon die explizite Angabe - beim SC z.B. hier:

https://www.shrew.net/static/help-2.2.x/html/Phase1Settings.html

Aber wieder was gelernt - iOS und Android schalten auf "main mode", wenn man keine IPSec-ID angegeben hat (die dient ja dem Peer zur Auswahl/Prüfung des passenden PSK für diesen "Account") - vermutlich auch, weil andere Peers (aka VPN-Server) dann anhand der Absender-IP nach einem passenden Zertifikat oder Konfigurationseintrag suchen (daher ja auch die "Fixierung" des "main mode" auf Konstellationen mit fester IP, wenn keine Zertifikate verwendet werden) und eher selten mit "pre-shared keys" (PSK) arbeiten werden. Wobei es beim iOS dafür ja auch wieder einen "switch" im UI gäbe (die AVM-Anleitung enthält ja einen Screenshot, in dem man einen solchen sieht) ... deshalb hatte ich den gedanklich auch mit der Umschaltung zwischen "main mode" und "aggressive mode" gleichgesetzt.

Aber es zeigt eben auch, DASS es immer wieder notwendig ist, bei solchen Problemen noch einige Male "nachzufassen", ob derjenige, der da ein Problem hat, der vorliegenden Anleitung auch WIRKLICH GENAU gefolgt ist oder ob er das nur so empfunden hat. Dennoch meinerseits Hochachtung für die Rückmeldung in #45 - an solchen Stellen dann eigene Fehler "eingestehen", können leider nur wenige und für mich gehört das zu den Punkten, welche die Männer von den Jungs unterscheiden. Also ein großes "Danke" dafür von meiner Seite ...