- Mitglied seit

- 17 Sep 2006

- Beiträge

- 23

- Punkte für Reaktionen

- 0

- Punkte

- 1

Hallo,

ich habe folgendes Problem. Ich habe zwei Standorte mit Fritzbox VPN vernetzt, wobei am Standort A noch ein zweites Subnetz vorhanden ist, das über eine statische Route erreichbar ist. Dieses Subnetz soll auch vom Standort B erreichbar sein.

Folgende Szenario:

Standort A

192.168.1.0/24

192.168.3.0/24 über statische Route 192.168.1.100

Standort B

192.168.6.0/24

Die Kommunikation beider Standorten funktioniert zwischen den Netzen 192.168.1.0 <-> 192.168.6.0 einwandfrei.

Ebenso funktioniert die Kommunikation 192.168.1.0 -> 192.168.3.0

Wenn ich mich mit einem iPhone per VPN mit der Fritzbox am Standort A verbinde, komme ich auch in das Netz 192.168.3.0

Allerdings kann ich das Netz 192.168.3.0 vom Standort B nicht erreichen.

Bin für jede Hilfe dankbar.

Grüße

Stephan

Folgende Config wurde bei der Fritzbox am Standort B verwendet:

ich habe folgendes Problem. Ich habe zwei Standorte mit Fritzbox VPN vernetzt, wobei am Standort A noch ein zweites Subnetz vorhanden ist, das über eine statische Route erreichbar ist. Dieses Subnetz soll auch vom Standort B erreichbar sein.

Folgende Szenario:

Standort A

192.168.1.0/24

192.168.3.0/24 über statische Route 192.168.1.100

Standort B

192.168.6.0/24

Die Kommunikation beider Standorten funktioniert zwischen den Netzen 192.168.1.0 <-> 192.168.6.0 einwandfrei.

Ebenso funktioniert die Kommunikation 192.168.1.0 -> 192.168.3.0

Wenn ich mich mit einem iPhone per VPN mit der Fritzbox am Standort A verbinde, komme ich auch in das Netz 192.168.3.0

Allerdings kann ich das Netz 192.168.3.0 vom Standort B nicht erreichen.

Bin für jede Hilfe dankbar.

Grüße

Stephan

Folgende Config wurde bei der Fritzbox am Standort B verwendet:

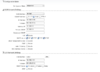

Code:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "name_der_verbidnung";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "www.standort.a";

localid {

fqdn = "www.standort.b";

}

remoteid {

fqdn = "www.standort.a";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "-------------";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.6.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.1.0 255.255.255.0",

"permit ip any 192.168.3.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOF

Zuletzt bearbeitet: